ROP,全称为Return-Oriented Programming(返回导向编程),是一种高级的内存攻击技术。它通过利用程序中已经存在的指令序列(gadget)来控制程序的执行流程,从而绕过现代操作系统的各种通用防御措施,如内存不可执行(NX)和代码签名等。

在现代操作系统中,为了提高安全性,通常会设置内存页的权限,使得数据段不可执行。这意味着攻击者无法直接在数据段中注入恶意代码并执行。然而,ROP技术通过利用程序中已经存在的指令序列,即gadget,来间接执行任意代码,从而绕过了这种限制。

进行ROP攻击通常包括以下几个步骤:

构建ROP链:将找到的gadget按照一定的顺序连接起来,形成一个ROP链。每个gadget负责执行特定的操作,如设置寄存器、调用系统函数等。

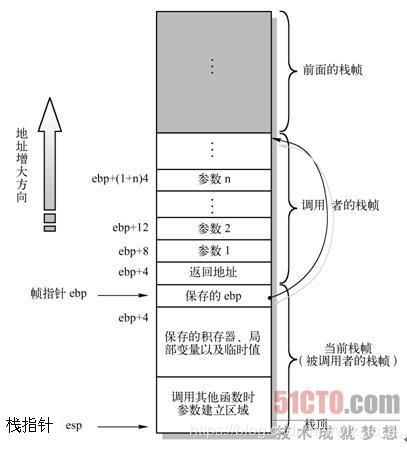

控制执行流程:通过修改程序的返回地址,使得程序执行流程跳转到ROP链的第一个gadget,从而开始执行攻击者的恶意代码。

尽管ROP攻击技术非常强大,但仍然存在一些防御和检测方法:

控制流完整性(CFI):通过在函数调用和返回时插入额外的检查,确保程序的执行流程不会被非法篡改。

地址空间布局随机化(ASLR):通过随机化程序的内存布局,使得攻击者难以预测程序的内存地址,从而增加攻击难度。

堆栈保护:通过在堆栈上添加保护措施,如堆栈守卫(stack canaries)和堆栈标记(stack markers),来检测和防止栈溢出攻击。

动态检测:通过监控程序的执行行为,检测异常的执行流程,从而发现潜在的ROP攻击。

缓冲区溢出攻击:通过溢出缓冲区,修改程序的返回地址,从而执行攻击者的恶意代码。

远程代码执行(RCE):通过控制远程服务器的程序执行流程,执行攻击者的恶意代码。

提权攻击:通过获取系统权限,提升攻击者的系统访问级别。

ROP攻击技术是一种高级的内存攻击技术,它通过利用程序中已经存在的指令序列来控制程序的执行流程。尽管存在一些防御和检测方法,但ROP攻击仍然是一种严重的威胁。了解ROP攻击的原理和防御方法对于安全研究人员和系统管理员来说至关重要。

随着安全技术的发展,攻击者和防御者之间的博弈将不断升级。因此,我们需要不断学习和更新知识,以应对日益复杂的网络安全威胁。