ROP,全称为Return-oriented Programming(返回导向编程),是一种高级的内存攻击技术。它通过利用程序中已有的小片段(gadgets)来控制程序执行流程,从而绕过现代操作系统的各种通用防御措施,如内存不可执行(NX)和代码签名等。

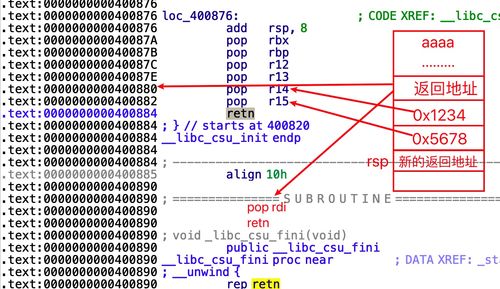

在传统的程序执行过程中,当函数被调用时,会保存调用者的返回地址(通常是栈顶的值)到栈中。函数执行完毕后,会通过ret指令返回到调用者的地址。ROP攻击就是利用这个原理,通过修改栈中的返回地址,使得程序跳转到攻击者指定的地址执行。

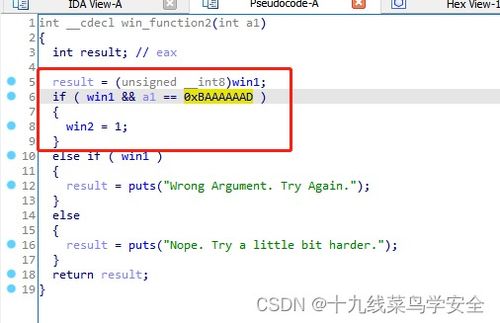

1. 寻找ROP gadgets:攻击者需要首先在目标程序中寻找可用的ROP gadgets。这些gadgets通常可以通过工具如ROPgadget进行搜索。

2. 构造ROP链:根据攻击目标,攻击者需要将找到的ROP gadgets组合成一个ROP链。每个ROP gadget负责执行特定的操作,如设置寄存器值、调用系统函数等。

3. 构造攻击payload:将构造好的ROP链转换为攻击payload。攻击payload通常包含ROP gadgets的地址和参数,以及要执行的代码(如shellcode)。

4. 执行攻击:将攻击payload注入目标程序,触发攻击。攻击成功后,程序将跳转到攻击者指定的地址执行,从而实现攻击目的。

1. 代码签名:通过为程序添加代码签名,可以防止未授权的代码被执行。

2. 内存不可执行(NX):将程序的代码段设置为不可执行,可以防止攻击者直接在数据段上执行代码。

3. 非执行堆(NX heap):将堆内存设置为不可执行,可以防止攻击者利用堆溢出攻击。

4. 代码完整性检查:在程序执行过程中,定期检查代码的完整性,一旦发现异常,立即终止程序执行。

ROP攻击是一种高级的内存攻击技术,它通过利用程序中已有的代码片段来控制程序执行流程。虽然ROP攻击具有一定的技术门槛,但随着安全研究的深入,越来越多的防御措施被提出。了解ROP攻击的原理和防御方法,对于提高系统的安全性具有重要意义。

本文简要介绍了ROP攻击的原理、步骤和防御方法,旨在帮助读者了解这一高级攻击技术,并提高对系统安全性的认识。

- ROP攻击

- 返回导向编程

- 内存攻击

- 安全防御

- 系统漏洞